[av_breadcrumbs]

Verhindern Sie Cyberangriffe – Schutz bietet CARE.IT Endpoint Protect

Wir bieten Ihnen gegen Cyberangriffe umfassenden Schutz. Ransomware, Zero-Day-Angriffe und andere Online-Bedrohungen stehen vor verschlossener Tür – CARE.IT Endpoint Protect ist da, wo klassische Antiviren-Lösungen versagen.

Ihre Vorteile von CARE.IT » Endpoint Protect

- Proaktives Verhindern von Cyberangriffen

- Virenscans nicht mehr notwendig

- automatisches Isolieren des Clients bei Verdacht von Befall

- Zugriffssteuerung für USB-Sticks

- Befall forensisch nachvollziehen (wo und wie ist es passiert?)

- automatisches Rollback des Clients (Neuinstallation entfällt)

Sicherheitsbedrohungen vermehren und verändern sich täglich. Kaum ist ein Risiko gebannt, suchen Cyberkriminelle auch schon nach einem anderen Ansatz oder einer Sicherheitslücke. Wir wissen, dass in Ihrem Unternehmen Sicherheit an erster Stelle steht. Für den umfassenden Cyberangriff-Schutz bieten wir Ihnen mit CARE.IT Endpoint Protect flexible Lösungen. Damit sind Sie den Bedrohungen immer einen Schritt voraus – online und offline.

Cyberangriff-Schutz dank CARE.IT Endpoint Protect: Ihre Vorteile

Cyberangriffe? Dank des zuverlässigen Schutzes von Endpoint protect hat sich dieses Thema für Sie erledigt. Fokussieren Sie sich ganz auf Ihre Arbeit . Mit unserem CARE.IT Service profitieren Sie von maßgeschneiderten Vorteile.

CYBERANGRIFFE

VERHINDERN

Dateianalyse nahezu in Echtzeit:

Das System kann fortlaufend Dateien analysieren, sodass zeitaufwändige regelmäßige Scans überflüssig werden.

Keine Signaturen erforderlich:

Bekämpfen Sie die neuesten Bedrohungen, ohne auf tägliche Definitionsupdates zu warten.

Offline-Schutz:

KI-Daten werden im Endpunkt gespeichert, damit sie auch offline geschützt sind. Wenn Sie Prüfungen gegen den Reputationswert vornehmen möchten, ist zudem kein Abwarten mehr nötig. Signatur-Updates oder eine Verbindung zwischen Endpunkt und Cloud erfolgen rasch.

Machine Learning:

Das System setzt maschinelles Lernen ein, um die geeigneten Reaktionen auf Cyberangriffe zu finden. Seinen Schutz passt es im Laufe der Zeit an.

Eigenständige Handlungen:

Stellen Sie richtlinienbasierten Endpunktschutz bereit, um Bedrohungen automatisch am Endpunkt zu neutralisieren.

BEDROHUNGEN

AUFSPÜREN

Verhaltensbasierte KI-Engines:

Die Funktion umfasst acht KI-Engines, die mehrere Datenpunkte analysieren, um Bedrohungen zu identifizieren und zu bestimmen, ob ein Cyberangriff-Schutz im individuellen Fall erforderlich ist.

Warnmeldungen nahezu in Echtzeit:

Spüren Sie Bedrohungsaktivitäten schnell auf – Sie erhalten Warnmeldungen, wenn eine Bedrohung entdeckt oder neutralisiert wird.

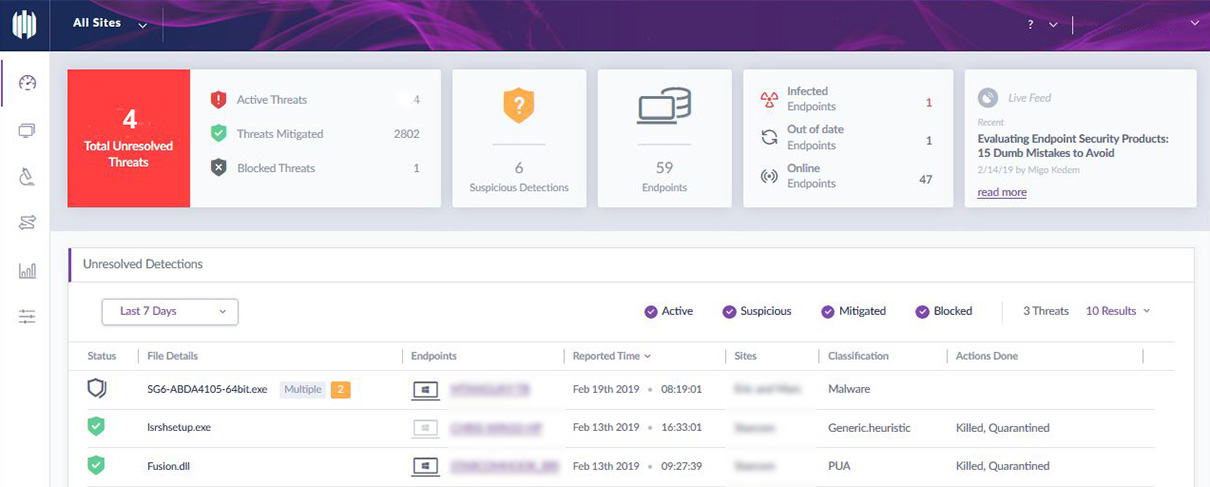

Benutzerfreundliches Dashboard:

Zeigen Sie Bedrohungsaktivitäten übersichtlich auf einem einzigen Dashboard an, das Quicklinks zu wichtigen Abhilfemaßnahmen enthält.

Wichtige Einblicke und Ergebnisse:

Zeigen Sie zusammengefasste Daten zu Bedrohungen im Zeitverlauf an. Sie können zum Beispiel die aktuelle Anzahl aktiver Bedrohungen, die Anzahl der Bedrohungen in einem bestimmten Zeitraum sowie Bedrohungen und Fehlerbehebungen im Zeitverlauf anzeigen.

Forensik:

Eine Übersicht über die Bedrohung und den Ablauf eines Cyberangriffs und der Schutz-Maßnahmen wird Ihnen sofort bereitgestellt. Das hilft Ihnen, die Bedrohung schnell zu verstehen.

Bedrohungszusammenfassung:

Prüfen Sie Informationen über bestimmte Cyberangriffe, vor denen die Schutz-Funktion Sie bewahrt hat. Endpoint protect zeigt zum Beispiel die Termine an, an denen Bedrohungen identifiziert oder gemeldet wurden.

Rohdatenbericht:

Sie erhalten detaillierte Informationen zum Cyberangriff und Ihrem Schutz einschließlich des Zeitablaufs. Darüber hinaus werden die von der Datei vorgenommenen Handlungen sowie der SHA1-Hash angezeigt.

EFFIZIENTE

REAKTION

Benutzerdefinierte Richtlinien:

Setzen Sie bei Cyberangriffen richtlinienbasierten Schutz ein, der speziell an Ihren Kunden angepasst wurde. Sie können bestimmen, ob USB-Sticks zugelassen oder blockiert werden und ob Datenverkehr am Endpunkt zugelassen/blockiert wird, sowie die geeignetste automatisierte Antwort festlegen.

Mehrere Wiederherstellungsoptionen:

Wählen Sie nach Angriffen Ihre bevorzugte Wiederherstellungsoption aus – von der teilweisen Wiederherstellung bis hin zu vollständig automatisierten Antworten.

Verbesserte Quarantäne:

Bei Cyberangriffen können Sie zum Schutz Ihres Netzwerks „Netzwerkverbindung trennen“ auswählen, um Computer daran zu hindern, das Netzwerk weiter zu infizieren.

Automatisches Rollback:

Cyberangriffe werden mit diesem Schutz automatisch eingegrenzt und neutralisiert. Zudem werden in Mitleidenschaft gezogene Dateien automatisch durch die letzte als fehlerfrei bekannte Version ersetzt.

Cyberangriff-Schutz und mehr: unser CARE.IT-Service

Unser IT-Systemhaus WESCON bietet Ihnen Cyberangriff-Schutz und weiteren innovativen CARE.IT-Service. Mit über 20 Jahren Erfahrung sorgen wir für eine flexible IT und legen damit den Grundstein für einen reibungslosen Ablauf in Ihrem Unternehmen. Ob Datensicherung oder Optimierung Ihrer IT-Infrastruktur – wir sind gerne für Sie da.

Tel. 0421 898955-0 | info@wescon.de

CARE.IT » Endpoint protect für Ihr Unternehmen. Sprechen Sie uns an.

Kundenstimmen